WordPressは、全世界のCMS(コンテンツ管理システム)の60.2%で利用されており、世界中全てのWebサイトの中で見ても43%で利用されているという圧倒的シェアを持っているシステムです。

参考:https://w3techs.com/technologies/details/cm-wordpress

そのシェアの高さから、日本においても多くのWebサイトで利用されており、個人のブログから企業のコーポレートサイトやメディアサイト、サービスサイト、ECサイトなどにも利用されています。

しかし世界的にシェアの高い便利なシステムを利用するということは、利用者がそのシステムを理解し、セキュリティ対策についても実施することが求められますが、なかなか現実的にはそう上手くはいっていません。

結構長い内容ですので、気になるところを目次から選んで見てみてください。

GMOプライム・ストラテジー株式会社 マーケティング室 室長

穂苅 智哉

主な著書:WordPressの教科書5.x対応版、WordPressの教科書6.x対応版, Webガバナンスガイドライン

なぜ今「WordPressセキュリティ」が重要なのか

WordPressサイトへの攻撃は、もはや「大手企業だけが狙われる特別な脅威」ではありません。自動化された攻撃ツールの普及により、規模の大小を問わず、すべてのWordPressサイトが日常的にスキャン・侵入の試行にさらされています。

実際、多くの企業サイトでは「セキュリティプラグインを入れている」「定期的に更新している」といった対策を行っているにもかかわらず、改ざん被害や情報漏洩が発生しています。その背景にあるのは、個別対策では守りきれない構造的な問題です。

WordPressのセキュリティは、プラグイン1つで解決できるような単純な問題ではありません。WordPress本体、テーマ、プラグイン、サーバOS、ミドルウェア、ネットワークなど、複数のレイヤーが複雑に絡み合っており、どこか1箇所でも脆弱性があれば、全体のセキュリティに影響します。

本記事で分かること

この記事では、WordPressセキュリティを体系的に理解するために、以下の観点から詳しく解説します。

- 攻撃手法:実際にどのような攻撃がWordPressサイトに仕掛けられているのか

- 対策の構造:セキュリティを「3つのレイヤー」で捉える考え方

- 運用の現実:なぜ対策が継続できないのか、属人化・負荷の問題

- 判断の基準:自社運用か、ツール活用か、マネージドサービスか——どう選ぶべきか

単なる「対策リスト」ではなく、なぜその対策が必要なのか、どこまでやれば十分なのかを判断できる視点を提供します。

なぜWordPressは攻撃対象になりやすいのか

「WordPressは危険」という言説を耳にすることがありますが、これは正確ではありません。

問題はWordPress自体の脆弱性ではなく、圧倒的なシェアと、その使われ方にあります。

WordPressのシェアと「狙われやすさ」の関係

WordPressは、全世界のWebサイトの約43%、CMSシェアでは60%以上を占めています(W3Techs調べ)。攻撃者の視点から見れば、1つの攻撃手法を開発すれば、膨大な数のサイトに適用できるため、費用対効果が極めて高いターゲットです。

これは、Windows OSが多くのマルウェアに狙われるのと同じ構造です。多く使われているからこそ、攻撃者にとって「効率の良い標的」になります。

WordPressがCMSであるがゆえの構造的リスクの存在

WordPressは「コンテンツ管理システム(CMS)」であり、その設計上、以下のような特性を持ちます。

- 管理画面が公開されていること

- /wp-admin/や/wp-login.phpは標準的なURLで、誰でもアクセス可能

- プラグイン・テーマによる拡張性

- 数万種類のプラグイン・テーマが存在し、品質・セキュリティレベルがまちまち

- データベース駆動

- MySQL/MariaDBに投稿・設定・ユーザー情報が集約されており、SQLインジェクションのリスク

- PHPで記述

- サーバサイドで動的に実行されるため、コードの脆弱性が直接的な侵入経路になる

静的HTMLサイトと異なり、WordPressは常に動的処理を行い、データベースと通信しているため、攻撃の入口が多岐にわたります。

「WordPressが危険」ではなく「使い方が問われる」

重要なのは、WordPress自体は継続的にセキュリティアップデートが提供されており、適切に運用すれば十分に安全だということです。問題は以下のようなケースです。

- WordPress本体/プラグイン/サーバが古いバージョンのまま放置されている

- 脆弱性が報告されたプラグインを使い続けている

- 管理画面のログイン認証が脆弱(簡単なパスワード、2段階認証なし)

- サーバ側のセキュリティ設定が不十分

つまり、「WordPressは危険」ではなく、「WordPress運用におけるセキュリティ管理が不十分だと危険」なのです。

WordPressで実際に起きている主な攻撃手法

WordPressサイトへの攻撃は、大きく分けて以下の4つのパターンに分類できます。これらは単独で行われることもあれば、複数の手法を組み合わせて実行されることもあります。

ブルートフォース攻撃(ログイン総当たり)

最も一般的な攻撃手法が、管理画面へのログイン試行を自動で繰り返す「ブルートフォース攻撃」です。

攻撃者は、よく使われるユーザー名(admin、administrator)や推測が容易なユーザー名(会社名のドメイン、担当者の名前など)とパスワードのリストを使い、24時間365日、自動的にログイン試行を繰り返します。ログインに成功してしまうと、サイトの完全な管理権限を奪うことができますので絶対に対策が必要です。

ブルートフォース攻撃の特徴

- /wp-login.phpへの大量アクセスログが記録される

- IPアドレスが世界中に分散しているため、単純なIP制限では防げない

- ログイン試行回数制限やCAPTCHAである程度防御可能

脆弱性を狙った自動スキャン攻撃

攻撃者は、既知の脆弱性データベース(CVE)に登録されたWordPressの脆弱性を自動的にスキャンし、該当するサイトを探し出します。

例えば、「WordPress 5.8.1にXSS脆弱性」といった情報が公開されると、数時間以内に世界中で自動スキャンが開始され、該当バージョンを使用しているサイトが攻撃されます。

WordPress脆弱性 特徴

- WordPress本体、プラグイン、テーマのバージョン情報を収集される

- 脆弱性が公開された直後(パッチ適用前)が最も危険

- バージョン情報の隠蔽だけでは根本的な対策にならない

プラグイン・テーマ経由の侵入

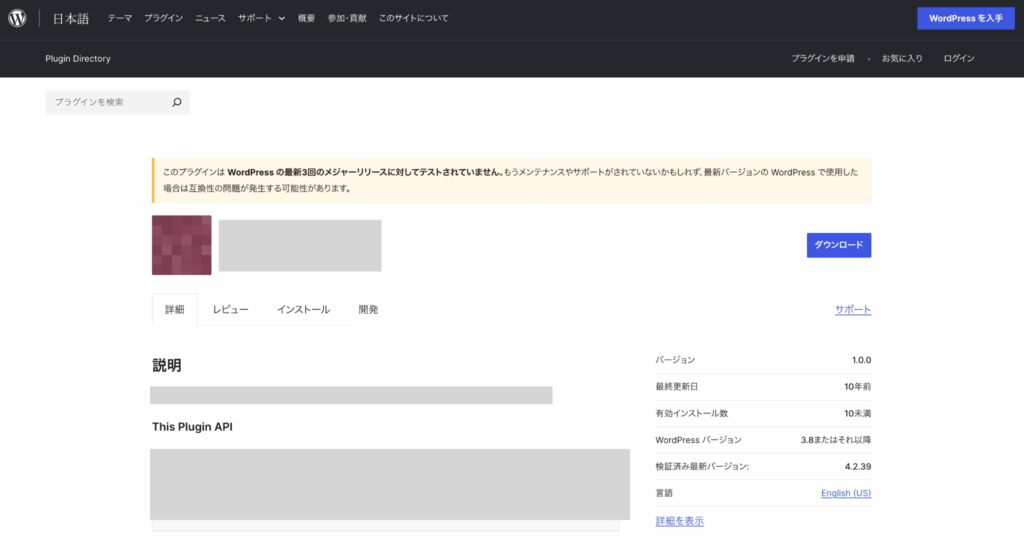

WordPressの脆弱性の約96%は、サードパーティ製のプラグイン、約4%がテーマに起因します(Patchstack「State of WordPress Security 2024」調べ)。特に以下のようなケースが危険です。

- 開発が停止され、更新されなくなったプラグイン

- ダウンロード数が少なく、セキュリティレビューが不十分なプラグイン

- 無料版に「バックドア」が仕込まれた違法配布テーマ

- プラグイン同士の競合により、意図しない脆弱性が発生

極端ですが、こういったプラグインはWordPressの公式ディレクトリに多く存在しています。

プラグイン・テーマ経由の侵入 特徴

- SQLインジェクション、XSS、任意ファイルアップロードなど多様な攻撃手法で侵入される

- プラグインの更新通知を無視すると、既知の脆弱性を放置することになる

- 「評価が高い」「ダウンロード数が多い」だけでは安全とは限らない

改ざん・マルウェア埋め込みの実態

続いて、侵入に成功した攻撃者は、以下のような不正行為を実行します。

- フィッシングサイトへのリダイレクト:訪問者を偽サイトに誘導し、個人情報を詐取(参考:フィッシング対策 – 警察庁)

- SEOスパム:隠しリンクやスパムコンテンツを埋め込み、検索順位を操作

- マルウェア配布:サイト訪問者のPCにウイルスをダウンロードさせる(参考:マルウェアとは? – 総務省)

- バックドア設置:再侵入用の隠しアクセス経路を作成

特に悪質なのは、管理者が気づかないように少しずつ改ざんを進める「ステルス型攻撃」です。

数ヶ月後にGoogleからペナルティを受けて初めて気づく、というケースも珍しくありません。

WordPressセキュリティは「3つのレイヤー」で考える!

WordPressのセキュリティ対策を効果的に行うには、「点」ではなく「層」で捉える視点が不可欠です。

セキュリティは3つのレイヤーに分けて設計・運用する必要があります。

WordPress本体・テーマ・プラグインのセキュリティ

第1レイヤー: アプリケーション層

このレイヤーは、WordPress本体とその上で動作するテーマ・プラグインのセキュリティを指します。

- WordPress本体の定期的なアップデート(自動アップデートがオススメ)

- プラグイン・テーマの選定基準の策定(更新頻度、評価、開発元の信頼性)

- 不要なプラグイン・テーマの削除(定期的にチェックすべし)

- 管理画面へのアクセス制限(IP制限、2段階認証 など)

- データベース接頭辞の変更

- ファイル・ディレクトリのパーミッション設定

このレイヤーの限界点

アプリケーション層の防御はとても大事ですが、ここだけを守っても、サーバOSやミドルウェアに脆弱性があれば攻撃者の侵入を許します。また、WordPress側からはサーバ設定を制御できないため、共有レンタルサーバでは根本的な対策に限界があります。

サーバ・OS・ミドルウェアのセキュリティ

第2レイヤー: インフラ層

WordPressが動作する基盤となるサーバ環境のセキュリティです。

- OSのセキュリティパッチ適用

- PHP、MySQL/MariaDB、Nginx/Apacheの最新化

- 不要なサービス・ポートの停止

- SSHアクセスの鍵認証化・ポート変更

- ファイアウォール(iptables/firewalld)の設定

- ログ監視・侵入検知システム(IDS/IPS)

このレイヤーの限界点

サーバ管理には専門知識が必要で、常に面倒を見る必要があるため、Web担当者や情シス部門にとって大きな負担になります。また、手動運用では人的ミスや対応遅延のリスクが常につきまといます。

ネットワーク・WAF・監視のセキュリティ

第3レイヤー: ネットワーク・境界防御層

サイトへのアクセス全体を監視・制御し、不正な通信を遮断する層です。

- WAF(Web Application Firewall)による攻撃パターンの検知・遮断

- DDoS攻撃対策(参考:DDoS攻撃 – 警察庁)

- SSL/TLS証明書の適切な運用

- CDN・リバースプロキシによる攻撃の分散

- 24時間365日のログ監視・異常検知

このレイヤーの限界点

専門的な知識が必要になるため、企業内の人員だけではなかなか対策を十分にすることが難しい領域です。また、多くの企業が導入を始めている「WAF」を導入すれば万全!というわけではありません。誤検知(正常なアクセスを遮断)と過検知(攻撃を見逃す)のバランス調整など、チューニングには専門知識が必要です。

なぜ「3層すべて」を守る必要があるのか

セキュリティは、「最も脆弱な箇所」のレベルに引きずられます。たとえWordPress本体を最新に保っていても、サーバOSが古ければそこから侵入されます。逆に、高性能なWAFを導入していても、管理画面のパスワードが123456では意味がありません。

ですので、重要なのは、3つのレイヤーを連携させた「多層防御(Defense in Depth)」の設計です。1つの層が突破されても、次の層で防ぐという考え方が、現代のセキュリティ対策の基本です。

よく行われているWordPressセキュリティ対策とその限界

多くのサイトで実施されている「定番のセキュリティ対策」にも、実は限界や落とし穴があります。ここでは、よくある対策の実態と、それだけでは不十分な理由を解説します。

セキュリティプラグインでできること・できないこと

WordPressには、セキュリティ対策ができるプラグインも多くあります。代表的なセキュリティプラグインとしては以下のものです。

海外製プラグイン:

- Wordfence

- iThemes Security (Solid Security)

- All In One WP Security & Firewall

日本製プラグイン:

- SiteGuard WP Plugin(国内シェアNo.1、日本語管理画面)

- BBQ: Block Bad Queries(軽量で高速、悪意あるクエリをブロック)

これらのプラグインが提供する主な機能としては、以下のようなものがあります。かなり多様なことができるのがWordPressのセキュリティプラグインです。

- ログイン試行回数の制限(ブルートフォース攻撃対策)

- ログインページURLの変更(SiteGuard WP Pluginの特徴的機能)

- 画像認証(ひらがな/英数字CAPTCHA)

- ファイル整合性チェック

- マルウェアスキャン

- 簡易的なWAF(Web Application Firewall)機能

- セキュリティ設定の強化サポート

- 管理画面への不正アクセス通知(メール通知)

ここまで見ると、「セキュリティプラグインを入れておけばWordPressのセキュリティはおおよそ大丈夫では!?」と思われるかもしれませんが、そんな事はありません。セキュリティプラグインにも限界がありますので、説明します。

セキュリティプラグインの限界

① サーバ層・OS層の脆弱性には対処できない

プラグインはあくまでPHPレベル(WordPress層)で動作するため、サーバOS(Linux等)やミドルウェア(Nginx、Apache、MySQL等)の問題には対応が難しいです。

例:サーバOSの古いバージョンに起因する脆弱性は防げない

② プラグイン自体が攻撃対象になる

セキュリティプラグインにも脆弱性が発見されることがあり、むしろ攻撃者の標的になりやすい側面もあります。

対策:常に最新バージョンに更新する

③ パフォーマンスへの影響

リアルタイムスキャンや常時監視は、サイト速度(TTFB、ページ読み込み時間)を低下させる可能性があります。

対策:SiteGuard WP PluginやBBQなど、軽量なプラグインを選ぶ

④ 誤検知・過検知の調整が必要

厳密すぎる設定では正常な操作(管理画面での編集、プラグイン更新など)まで遮断されることもあります。

対策:ホワイトリスト設定、段階的な導入

セキュリティプラグインは「最低限の基礎対策」としては有効ですが、これだけで企業サイトのセキュリティを担保することはできません。

それでは、WordPressサイトにはWAFを導入すれば安心なのか?

WAF(Web Application Firewall)は、Webアプリケーションへの攻撃を検知・遮断する強力なツールですので利用する事による効果は多くあります。しかし、万能ではありません。

WAFの限界

- 未知の攻撃(ゼロデイ攻撃)には対応できない

シグネチャベースのWAFは、既知のパターンしか検知できない - 誤検知のチューニングコスト

厳格すぎると正常なフォーム送信やAPI通信まで遮断され、緩すぎると攻撃を見逃す - WAFの向こう側は守れない

サーバに直接侵入された場合、WAFは機能しない - 導入・運用コスト

クラウド型WAF(Cloudflare、SiteGuard、攻撃遮断くん)でも月数万円〜、オンプレミス型では数百万円規模の投資が必要なことも

WAFは「境界防御」として重要ですが、前述の3層すべてを適切に管理して初めて効果を発揮します。

手動アップデート運用のリスク

「毎月決まった日に手動でアップデート作業を行う」という運用は、一見堅実に見えますが、以下のリスクがあります。

- 緊急パッチへの対応遅延

- 重大な脆弱性が発見されてから定期更新日まで数週間かかると、その間は無防備

- 更新忘れ・見落とし

- 人間が管理する以上、ミスは避けられない

- テスト環境の不在

- 本番環境でいきなり更新すると、互換性問題でサイトが停止するリスク

- 属人化

- 担当者の退職・異動で運用が途絶える

そのため、理想的な運用としては、以下のようなポイントになります。

- 自動更新(マイナーアップデート)と手動更新(メジャーアップデート)の使い分け

- ステージング環境での事前検証

- 更新後の自動テスト・監視

WordPressサイト「対策しているつもり」になりやすいポイント5つ

以下のような状態は、一見対策しているように見えて、実は不十分なケースです。

- セキュリティプラグインを入れただけで満足

- 安心してしまう気持ちはとても良くわかりますが、設定を適切に行わないと効果が薄く、運用も必要

- WordPress本体だけ更新し、プラグインは放置

- 実は、脆弱性の大半はプラグイン起因です

- バックアップを取っているから安心

- 復旧手順が未整備だと、いざという時に復元できない問題も

- 強いパスワードを設定したから大丈夫

- 2段階認証がなければブルートフォース攻撃に脆弱

- SSL化したからセキュア

- 通信の暗号化とサーバ侵入対策は別物

これらは「やらないよりはマシ」ですが、包括的なセキュリティ対策とは言えません。

企業サイトに求められるWordPressセキュリティの考え方

個人ブログと企業サイトでは、セキュリティに対する要求水準がまったく異なります。ここでは、企業サイト特有のセキュリティ要件について解説します。

個人ブログと企業サイトの決定的な違い

個人ブログの場合:

- 被害が自分だけに限定される

- 復旧も自分のペースで対応可能

- 多少のダウンタイムは許容範囲

企業サイトの場合:

- 顧客情報・取引情報が流出すれば、企業の信用失墜

- サイト停止は直接的な機会損失(ECサイトなら売上停止)

- 法令遵守(GDPR、個人情報保護法など)の観点から、セキュリティ対策は「義務」

- 取引先・株主・監査法人への説明責任がある

つまり、企業サイトのセキュリティは「技術的な問題」だけでなく、「経営リスク・ガバナンスの問題」として捉える必要があります。

セキュリティ事故が与える事業リスク

WordPressサイトのセキュリティ侵害が発生した場合、企業が直面するリスクは多岐にわたります。

直接的損害

- サイト復旧作業のコスト(数十万円〜数百万円)

- 売上・商機の損失

- 顧客情報流出時の賠償・対応費用

間接的損害

- ブランドイメージの毀損

- 既存顧客の離反

- 検索順位の下落(Googleペナルティ)

- 取引先からの信用低下

コンプライアンスリスク

- 個人情報保護法違反による行政処分

- 上場企業の場合、適時開示義務違反

実際の事例では、セキュリティ事故による被害額が数千万円から数億円規模に達するケースも報告されています。

ガバナンス・監査・説明責任という視点

上場企業や一定規模以上の企業では、以下のような統制要件が課されます。

- 内部統制報告制度(J-SOX)

- ITシステムのセキュリティ管理体制の文書化・監査

- プライバシーマーク・ISMS認証

- 情報セキュリティマネジメントの第三者認証

- 取引先監査

- BtoB取引先からのセキュリティチェックリスト対応

これらに対応するには、「何をどこまでやっているか」を文書化・可視化できる体制が必要です。「担当者が頑張っています」では残念ながら通用しません。

WordPressセキュリティは「運用」で差が出る

どれだけ優れたセキュリティ対策を導入しても、継続的に運用できなければ意味がありません。実際、多くの企業サイトでセキュリティが破綻する原因は、「技術不足」ではなく「運用継続の困難さ」にあります。

WordPressサイトの更新・検証・バックアップの継続性

セキュリティ運用で必要な作業は、以下のように多岐にわたります

- WordPress本体・プラグイン・テーマの更新(理想は即時、月1〜2回程度は見直したい)

- ステージング環境での動作検証(本番環境のリスクを下げるため)

- バックアップの取得・復元テスト(問題発生時の復旧を行うため)

- ログのレビュー・異常検知(問題を早く察知するため)

- セキュリティスキャンの実施(セキュリティに関する問題を把握するため)

- 重大な脆弱性発見時の即日パッチ適用

- 攻撃検知時の遮断・調査

- サイト改ざん時の復旧作業

これらを毎月・毎週・毎日、滞りなく実行し続けることが求められます。しかし現実には、企業や組織において、通常業務と並行してこれを維持するのは非常に困難です。

属人化しやすいセキュリティ運用の実態

多くの企業で、WordPressセキュリティ運用は「詳しい人」に依存しています。実際に皆さまのチームでも同じ状況のケースが多いのではないでしょうか。

- あの人がいないとWordPressを触れない

- 更新作業の手順書が整備されていない

- 担当者が退職・異動すると、運用が停滞する

すると、以下のようなセキュリティ運用属人化のリスクが生まれてきてしまいます。

- サイトやサーバのセキュリティ対策ノウハウの喪失

- 人による対応品質のばらつき(あの人はしっかりやっていたのに、新しい人はちゃんと対応できていない、、)

- 単一障害点(SPOF)の発生

理想は「誰がやっても同じ品質で運用できる」体制ですが、WordPressセキュリティの複雑さを考えると、これを実現するには相応の投資(マニュアル整備・研修・体制構築)が必要です。

夜間・休日・緊急対応の問題

サイバー攻撃は、平日の営業時間内に起きるとは限りません。むしろ、対応が遅れがちな深夜・休日・年末年始を狙って攻撃が仕掛けられることも珍しくありません。

- 担当者に連絡がつかない

- 復旧作業に着手するまでに数時間〜数日かかる

- 外部ベンダーへの連絡・調整に時間を要する

これらは大きなリスクですよね。

ECサイトやメディアサイトでは、1時間のダウンタイムが数百万円の損失につながることもあります。しかし、24時間365日の監視・即応体制を自社で構築するのは、コスト的にも人的リソース的にも現実的ではない企業が大半です。

WordPressセキュリティを強化する3つの選択肢

ここまで見てきた通り、WordPressセキュリティは「プラグインを入れれば解決」という単純な問題ではありません。では、企業はどのようにセキュリティ体制を構築すべきなのでしょうか。大きく分けて3つの選択肢があります。

まず考えるべきは、「自社で全て運用できるか」

特徴

- 自社でサーバを調達(VPS/クラウド)し、WordPress・ミドルウェア・OSすべてを管理

- セキュリティ設定・更新・監視・緊急対応をすべて内製

- 完全なコントロールが可能

- カスタマイズの自由度が高い

- 長期的にはコストを抑えられる可能性

- 高度な技術力が必要(Linux OS、PHP、MySQL、セキュリティ全般)

- 専任担当者の確保が必須

- 24時間365日対応が難しい

- 最新の脅威情報をキャッチアップし続ける負担

そのため、「自社運用」が向いている企業としては以下のような企業になります。

【WordPressの自社運用が向いている企業 💻️ ⭕️】

- 社内にインフラエンジニアがいる

- セキュリティに関する投資・体制構築ができる

- 独自要件が多く、カスタマイズ性を重視

次に考えるべきは、「ツール・サービスを部分的に組み合わせること」

特徴

- クラウド型WAFを導入

- セキュリティプラグイン + 外部監視サービスを併用

- 緊急時のみ外部ベンダーに依頼

- 初期コストを抑えられる

- 必要な部分だけ外部リソースを活用

- 段階的に強化できる

- ツール同士の連携・設定が複雑

- 結局、自社に技術的な判断力が必要

- ベンダーが複数にまたがると、障害時の責任範囲が曖昧

- トータルコストが見えにくい

そのため、「ツールとサービスを組み合わせる運用」が向いている企業としては以下のような企業になります。

【ツールとサービスを組み合わせる運用が向いている企業 💻️ ⭕️】

- ある程度の技術力はあるが、専任体制は難しい

- 段階的にセキュリティレベルを引き上げたい

- コストと機能のバランスを重視

社内リソースで難しい場合は、「マネージドサービスに任せるという判断」

特徴

- WordPress専用のマネージドホスティングや、包括的なセキュリティ運用サービスを利用

- サーバ管理・セキュリティ対策・監視・緊急対応をすべて委託

- 専門家による24時間365日の監視・対応

- 最新のセキュリティ対策が自動的に適用される

- 社内の運用負荷がゼロに近づく

- ガバナンス・監査対応がしやすい(SLAやレポート提供)

- 月額コストが発生(数万円〜数十万円)※ 社内人件費を考えて、どちらが中長期でメリットがあるかを判断するべき

- カスタマイズに制約がある場合も

- サービス提供事業者の選定が重要

【WordPressの運用はマネージドサービス が向いている企業 💻️ ⭕️】

- セキュリティを「コア業務」ではなく「インフラ」として捉えている

- Web担当者・情シスの負荷を減らしたい

- コンプライアンス・監査対応が必要

- 事業継続性(BCP)を重視

WordPressセキュリティを強化する対策、どう選ぶべきか?

選択の基準は、「何を、どこまで、誰がやるか」を明確にすることです。

| 判断基準 | 自社運用 | ツール併用 | マネージド |

| 技術力 | 高 | 中 | 小〜不要 |

| 運用工数 | 大 | 中 | 小 |

| 初期コスト | 中〜大 | 小〜中 | 小〜中 |

| 月額コスト | 小 | 中 | 大 |

| カスタマイズ性 | 高 | 中 | 低〜中 |

| 24時間対応 | 困難 | 部分的 | 可能 |

重要なのは、「安いから」「自分たちでできそうだから」という理由だけで選ばないことです。セキュリティ侵害が発生した場合の損失と、対策コストを天秤にかけて判断すべきです。

KUSANAGIが実現するWordPressセキュリティの全体最適

ここまで見てきた「3層のセキュリティ」「継続的な運用」「専門的な監視」。

これらを統合的に提供するのが、KUSANAGIのようなWordPress専用実行環境です。

CMSだけでなくサーバまで含めた多層防御

KUSANAGIは、単なるホスティングサービスではなく、「WordPress実行環境全体」が最初からセキュリティを考慮して設計されています。

KUSANAGI のセキュリティ設計

- アプリケーション層:WordPress本体の自動更新

- インフラ層:OS・ミドルウェアのチューニング済み設定、不要サービスの停止

- ネットワーク層:WAF標準搭載、DDoS対策、SSL/TLS最適化

つまり、前述の「3つのレイヤー」すべてが統合的に管理され、どこか1箇所だけが突出して強い / 弱いという状態を回避できます。

高速化とセキュリティを両立する設計思想

「セキュリティを強化すると遅くなる」というトレードオフは、WordPressでよく語られる課題です。しかしKUSANAGIでは、高速化とセキュリティを同時に実現する設計が採られています。

高速化とセキュリティ 両立のポイント

- Nginx + PHP-FPM + MySQLのチューニングにより、キャッシュヒット時も、キャッシュ未使用時も超高速レスポンス

- WAFによる攻撃遮断で、サーバリソースを不正アクセスに消費させない

- HTTP/2対応、HTTP/3対応環境

結果として、「セキュアでありながら、従来比で約2倍〜260倍の高速化」が実現されています。

KUSANAGIが、企業・大規模サイトで選ばれる理由

実際にKUSANAGIは多くの企業サイトで採用されています。詳細は事例ページにございますが、その背景として以下の要因があります。

運用負荷の削減

- WordPress・サーバのセキュリティ更新が自動化・統合管理される

- 監視・障害対応・技術サポート等をマネージドサービスとして委託可能

ガバナンス対応

- セキュリティ設定・更新履歴がログとして記録される

- SLA・サポート体制が明確で、監査対応がしやすい

スケーラビリティ

- アクセス増加時にも安定稼働

- 大規模サイト・高トラフィックサイトでの実績

つまり、KUSANAGIは「技術的に優れている」だけでなく、「企業が求めるセキュリティ・運用・ガバナンスの要件を満たす」プラットフォームとして設計されています。

そのため、KUSANAGIをサーバ環境として利用していただく形でも効果は見ていただけますし、社内リソースの課題で対応者がいないという場合にはKUSANAGIマネージドサービスを使ったフルマネージドサービスがおすすめです。

WordPressセキュリティに関するよくある質問(FAQ)

セキュリティプラグインだけで、WordPressのセキュリティ対策は十分?

回答: いいえ、不十分です。

セキュリティプラグインは「WordPress内部からできる対策」に限定されます。サーバOS・ミドルウェアの脆弱性、ネットワーク層の攻撃には対処できません。

プラグインは「最低限の基礎対策」として有効ですが、企業サイトではこれに加えて、サーバ層・ネットワーク層の対策が必須です。

レンタルサーバなどの共用サーバは危険?

回答: 一概には言えませんが、リスクは高まります。

共用サーバの場合、

- 他のユーザーがマルウェアに感染すると、同じサーバ内のサイトにも影響が及ぶ可能性

- サーバ設定を自由に変更できないため、セキュリティのカスタマイズに限界

- リソースを共有しているため、DDoS攻撃の影響を受けやすい

一方で、信頼性の高い共用サーバ事業者は、適切な分離・監視を行っています。重要なのは、「事業者のセキュリティ体制を確認すること」です。

アップデート対応は、実際どこまでやるべき?

回答:最低限、以下は必須です。

- WordPress本体のセキュリティアップデートは即座に適用

- メジャーアップデート(例: 6.0 → 6.1)は事前検証が必要

- マイナーアップデート(例: 6.1.1 → 6.1.2)は自動更新推奨

- プラグイン・テーマの更新は週次でチェック

- 脆弱性情報が公開されたら、優先的に更新

- 不要なプラグイン・テーマは削除(無効化ではなく削除)

- サーバOS・ミドルウェアのセキュリティパッチも定期適用

ただし、これらを手動で継続するのは負担が大きいため、自動更新やマネージドサービスの活用を検討すべきです。

WordPressのセキュリティや管理を外注・マネージドするのはどんな企業向け?

回答: 以下に該当する企業に適しています。

- セキュリティを専任で担当できる人員がいない

- サイト停止が事業に直接的な損失をもたらす(ECサイト、メディアなど)

- コンプライアンス・監査対応が必要(上場企業、金融・医療系など)

- 24時間365日の監視・即応体制が必要

- 「運用にかかる工数・リスク」を「コスト」で解決したい

逆に、以下の場合は自社運用も選択肢です

- 社内にインフラエンジニア・セキュリティ担当者がいる

- 独自要件が多く、高度なカスタマイズが必要

- セキュリティ運用を「コア業務」として内製化したい

WordPressセキュリティは「点」ではなく「面での設計」

WordPressセキュリティは、プラグイン1つで解決できるような単純な問題ではありません。WordPress本体・サーバ・ネットワークという3つのレイヤーを統合的に守り、継続的に運用する「設計」が必要です。

多くの企業サイトでセキュリティが破綻する原因は、「技術力不足」ではなく、「何を、どこまで、誰がやるか」が明確でないことにあります。

重要なのは 何を、どこまで、誰がやるか

セキュリティ対策を選ぶ際には、以下を明確にすることが第一歩です

- 何を守るのか:顧客情報、売上、ブランドイメージなど、あなたの企業の優先順位はなんですか?

- どこまでやるのか:基礎的な対策で十分か、多層防御が必要か?

- 誰がやるのか:自社で継続できるか、外部リソースを活用するか?

これらを曖昧にしたまま「とりあえずプラグインを入れる」では、最初は対応として良いかもしれませんが、いずれ問題が発生してきます。

自社に合った選択肢を考えることが第一歩

本記事で解説した通り、WordPressセキュリティの選択肢は「自社運用」「ツール併用」「マネージド」の3つに大別されます。

どれが正解ということはなく、自社の体制・リソース・リスク許容度に応じて適切な選択をすることが重要です。

もし「セキュリティに不安がある」「運用負荷を減らしたい」「ガバナンス対応が必要」と感じているなら、まずは現状のセキュリティレベルを可視化し、「何が足りていないか」を把握することから始めてください。

WordPressセキュリティは、一度対策すれば終わりではなく、継続的に改善し続けるプロセスです。自社に最適な体制を構築し、安全で安定したサイト運用を実現しましょう。

GMOプライム・ストラテジーでは、Web担当者様、IT担当者様などの

お役立ち資料やYouTube動画を公開しています。ご興味ある方はぜひご覧ください。

執筆者/穂苅 智哉(GMOプライム・ストラテジー株式会社 マーケティング&セールス部 マーケティング室 室長)

2016年からGMOプライム・ストラテジーに入社し、営業・ディレクター・マーケティング・アライアンスを経験。

2021年から、外資IT企業にてパートナービジネスを担当する、Partner Development Managerとして、数十のパートナー企業様を担当し、双方のビジネス拡大のために活動。

2025年から、再びGMOプライム・ストラテジーにてマーケティング室 室長として社内マーケやパートナープログラムなどを担当。

仕事以外では、旅行、釣り、ロードバイク、ドライブ、温泉・サウナ、ジャズ、カフェ巡りなどアクティブ派。今年はパラグライダーとキャンプをやってみたい。

主な著書:WordPressの教科書5.x対応版、WordPressの教科書6.x対応版