こんにちは、ゼノクリース合同会社の齋藤です。このコラム記事では、企業の Web ガバナンスや最新情報について紹介しています。

最近の Web 運用って、もはや「自社サーバだけ守れば OK」ではないですよね。

- CDN

- WAF(Web Application Firewall)

- 認証基盤

- 監視

- タグ管理

- 解析・広告

- SaaS 連携

など、サイトが大きくなるほど外部依存は増えます。

そして先月(2025 年 12 月)、その現実を強く意識させられる出来事がありました。

Cloudflare が 2025 年 12 月 5 日に発生した障害の詳細を公開しています。影響は約 25 分間、Cloudflare を経由する HTTP トラフィック全体のうち約 28% に及んだ、と説明されています。

参考:Cloudflare outage on December 5, 2025 – Cloudflare Blog

この件、個人的にいちばん注目したのは「原因が”セキュリティ対策の変更”だった」という点です。

セキュリティ対策の変更で何が起きたのか? (Cloudflare の公式まとめをざっくり)

Cloudflare の説明では、概要はこうです。

- 2025/12/5 08:47 UTC 頃から一部で大きな障害が発生

- 09:12 UTC に復旧(影響は約 25 分)

- サイバー攻撃が原因ではない

- React Server Components の業界全体の脆弱性に対する緩和策として、WAF のボディ解析ロジックに変更を加えたことが引き金になった

さらに技術的には、Next.js のデフォルト上限に合わせて、HTTP リクエストボディのバッファサイズを 128KB → 1MB に拡張し、その周辺の変更が連鎖して HTTP 500 を返す状態になった、とされています。

参考:Cloudflare outage on December 5, 2025 – Cloudflare Blog

ここで重要なのは、「Cloudflare の障害を他人事として眺めて終わり」ではなく、セキュリティの緊急対応は、可用性におけるリスクと常に背中合わせになるということです。

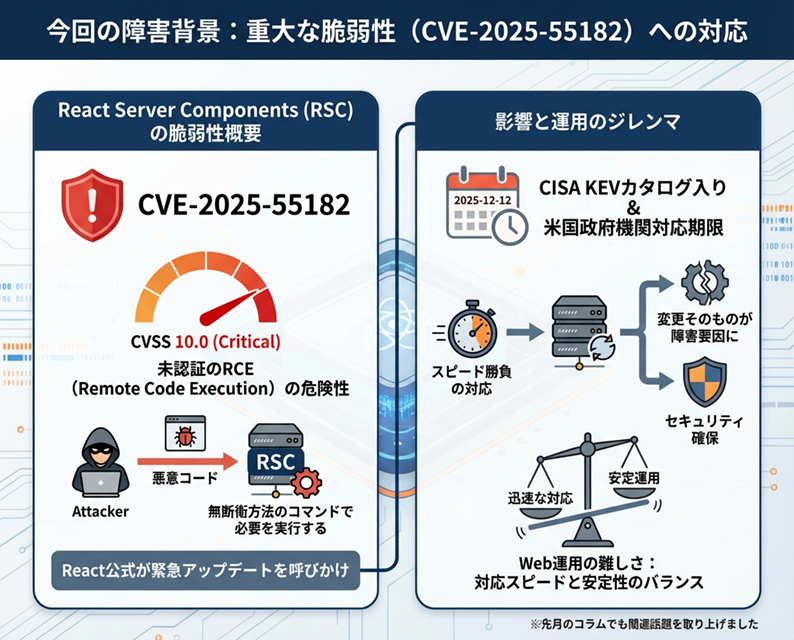

今回のCloudflareの障害背景であった、「重大な脆弱性」の対応とは?

Cloudflare が言及しているのが、React Server Components(RSC)の重大な脆弱性です。

React 公式ブログでは、CVE-2025-55182 として未認証の RCE(Remote Code Execution)が起こり得る、として緊急アップデートを呼びかけています。CVSS は 10.0 とされています。

このことについては、先月のコラム『WordPress は React を使っているけど、最近公表された React の RSC 脆弱性は関係ある?』でも取り上げました。

NVD の情報では、この CVE は CISA の Known Exploited Vulnerabilities(KEV)カタログにも入っており、米国政府機関向けには期限付きで対応が求められました(Due Date: 2025-12-12)。

参考:CVE-2025-55182 Detail – NVD

重大な脆弱性が判明した場合、対応する側・守る側もスピード勝負になりやすいです。

すると今度は、変更そのものが障害要因になり得ます。これも Web 運用の難しさだと考えています。

ここから学ぶ Web ガバナンスの論点

1) 外部依存は「資産」なので、台帳で管理する

社内での Web 資産台帳は、ドメインやサイト一覧だけになりがちです。

しかし実際は、外部依存 (CDN, WAF, 認証, フォーム, 配信, 分析ツールなど)も含めて、サイトの一部として管理する必要があります。

最低限、以下のようなものは台帳にしておくと事故対応が速くなります。

- 依存サービス名 / ベンダー

- 何の目的で使っているか(例:WAF, Bot 対策, 画像最適化など)

- 影響範囲(どのサイト・どの URL で効いているか)

- 障害時の挙動(Fail-open / Fail-close どちらの考え方? ※後述)

- ステータスページ / アラート購読先(サービス提供元のサイトなど)

- ベンダー連絡経路(サポート契約の有無も含む)

- 契約更新日(突然の契約切れによる障害を防ぐため)

2) 「セキュリティ優先」の判断は、事前に決めておく

CVE の緊急度が高い時、現場はこのようになりがちです。

- セキュリティ担当「今すぐ防ぎたい」

- 運用担当「今すぐ変えるのは怖い」

- 事業側「売上を止めたくない」

このような立場による衝突は、ルールがないと混乱してしまいます。このような重い判断を緊急時に行うのは困難です。

そのため、ガバナンスとしては「どの条件なら止めても良いか」「どの条件なら止めないか」を、平時に決めておくのが大事です。

3) 依存先が落ちた時の考え方を用意する

外部サービスは便利ですが、落ちた時に全て 500 サーバーエラーになる構成だと被害が大きすぎます。

ここで重要になるのが「Fail-open」と「Fail-close」という考え方です。

- Fail-open: 外部サービスが落ちたら、チェックをスキップして通す(可用性優先)

- Fail-close: 外部サービスが落ちたら、リクエスト自体を止める(安全性優先)

どちらが正解ということではなく、機能やページの重要度に応じて使い分けます。

- WAF やボット対策が落ちたら、最小限のルールで通すのか(Fail-open)

- 逆にログインや決済ページは止めるのか(Fail-close)

- 静的ページだけでも配信できるようにするのか(Fail-open)

- 緊急告知ページ(ステータスページ)を別系統で用意するのか(Fail-open)

このあたりは技術の話でもありますが、最終的には「事業として何を守るか」のガバナンス判断です。

サイトが増えすぎて把握できないことが最大のリスク

外部依存を台帳化しようとしても、そもそもサイト群が分散しすぎていて、棚卸しが回らないケースが多いです。これは、Web ガバナンスの最大の課題の一つです。

プライム・ストラテジーでは、増え続ける Web サイト / CMS サイトを統合し、共通の運用ルールとセキュリティルールのもとで管理する「CMS/Web プラットフォーム統合サービス」を提供しています。

また、Web ガバナンスの枠組みを作る際は、無料でダウンロードできる「Web ガバナンスガイドライン(β 版)」も良い叩き台になります。

セキュリティ事故と同じくらい怖いのが、障害で事業が止まることです。だからこそ、技術と事業の間に「意思決定の仕組み」を置くのが Web ガバナンスの役割だと考えています。

2026 年、心機一転して Web ガバナンスを見直してみることも良いと思います!

【著者】

ゼノクリース合同会社 代表(Web)

齋藤智樹

在学中から高校や予備校、IT 企業に携わり、講師とソフトウェアエンジニアとして活動。

大学卒業後 (2020年4月〜) はフリーランスエンジニアとして活動を始め、以下のような幅広い業務を行う。2021年3月に、業務を拡大させるためにゼノクリース合同会社を設立。スタディングテックの WEB 開発コース主任講師も務める。

プライム・ストラテジーでは、Web担当者様、IT担当者様などの

お役立ち資料やYouTube動画を公開しています。ご興味ある方はぜひご覧ください。